Data Center Svizzeri

I tuoi dati rimangono esclusivamente tuoi.

In collaborazione con Infomaniak Network SA, DIGITALABS garantisce la conservazione e la protezione delle tue informazioni attraverso soluzioni proprietarie che privilegiano riservatezza, integrità e sicurezza.

La riservatezza è una pietra miliare della libertà, e Infomaniak difende con fermezza questo principio.

Situati interamente in Svizzera, i data center di Infomaniak collocano i tuoi dati al di fuori della giurisdizione degli Stati Uniti e della Cina, assicurando così massima sovranità e neutralità.

I tuoi dati sono protetti dalla nuova Legge Federale sulla Protezione dei Dati (nLPD) e sono pienamente conformi al Regolamento Generale sulla Protezione dei Dati (GDPR), a servizio di una vasta clientela europea.

Analisi Contestuale – SSI

DIGITALABS offre servizi di consulenza specialistica in Sicurezza dei Sistemi Informativi (ISS) e in sicurezza delle piattaforme web, comprendendo ambienti back-end, front-end, database e IoT.

Forniamo inoltre formazione di sensibilizzazione alla sicurezza informatica per i dipendenti, al fine di ridurre l’esposizione ai rischi e alle minacce online.

I nostri specialisti effettuano analisi di sicurezza in loco per clienti privati e PMI, valutando l’ambiente operativo e offrendo soluzioni personalizzate e ad alto impatto che rafforzano (“harden”) sia le piattaforme web sia le infrastrutture IT.

Con oltre il 35% di tutti i siti web basati su WordPress e più di 56 milioni di download nel 2025, i CMS più popolari rimangono bersagli principali degli attacchi informatici.

Sebbene le tecnologie open source offrano grande flessibilità, richiedono anche aggiornamenti costanti e manutenzione proattiva per contrastare le minacce in continua evoluzione.

Cyber-attacchi & Minacce (WordPress)

I dati forniti da Wordfence Threat Intelligence offrono una visione in tempo reale degli attacchi informatici globali, tra cui exploit, tentativi di forza bruta, rilevamenti di malware e principali vulnerabilità bloccate — evidenziando l’importanza di una protezione attiva e di un monitoraggio costante.

Identificazione delle Vulnerabilità Potenziali

Il contesto di un progetto IT influisce notevolmente sul suo livello di sicurezza.

Quando le applicazioni web rappresentano il cuore dell’attività aziendale, è essenziale adottare protocolli di sicurezza rigorosi e standardizzati, tra cui:

✅ Codice sorgente modulare e manutenibile.

✅ Integrità e crittografia del database.

I punti di accesso esterni di un portale web comprendono:

🔹 Moduli di contatto

🔹 Interfacce di login o registrazione

🔹 Sistemi di recupero password

🔹 Accessi esterni a dati sensibili

Questi moduli rappresentano obiettivi frequenti di attacchi informatici.

URL non protette possono inoltre esporre informazioni sensibili, consentendo agli aggressori di recuperare identificativi utente o documenti riservati.

La cybersecurity è un processo continuo, non un intervento isolato.

Combinando infrastrutture sicure, crittografia avanzata, autenticazione multifattore e monitoraggio proattivo, DIGITALABS aiuta le organizzazioni a costruire ecosistemi digitali resilienti, conformi e affidabili, pronti ad affrontare le sfide di domani.

Metodi di Autenticazione: SFA vs 2FA

Maggiore è la sicurezza, maggiori sono le restrizioni — sia per gli utenti che per gli sviluppatori.

Sebbene un’autenticazione robusta sia fondamentale, non tutte le operazioni di routine richiedono controlli di accesso complessi.

Le strategie di sicurezza devono concentrarsi su ciò che è realmente necessario proteggere.

🔑 Autenticazione a Fattore Unico (SFA)

Si basa su un’unica credenziale — nome utente e password — per verificare l’identità.

Anche con politiche rigorose sulle password, questo metodo resta vulnerabile a:

⚠️ Attacchi di phishing

⚠️ Furto di credenziali

⚠️ Errori umani

Perché la 2FA è Fondamentale Oggi

Per verificare in modo affidabile chi compie un’azione online, lo smartphone è oggi il metodo di identificazione più sicuro, grazie a:

✅ Proprietà personale – gli utenti difficilmente perdono o prestano il proprio telefono.

✅ Sicurezza biometrica integrata – Face ID, impronta digitale, ecc.

✅ Autenticazione rafforzata – riduce la dipendenza dalle password.

L’obiettivo è rafforzare la sicurezza mantenendo l’autenticazione accessibile, economica e semplice da utilizzare.

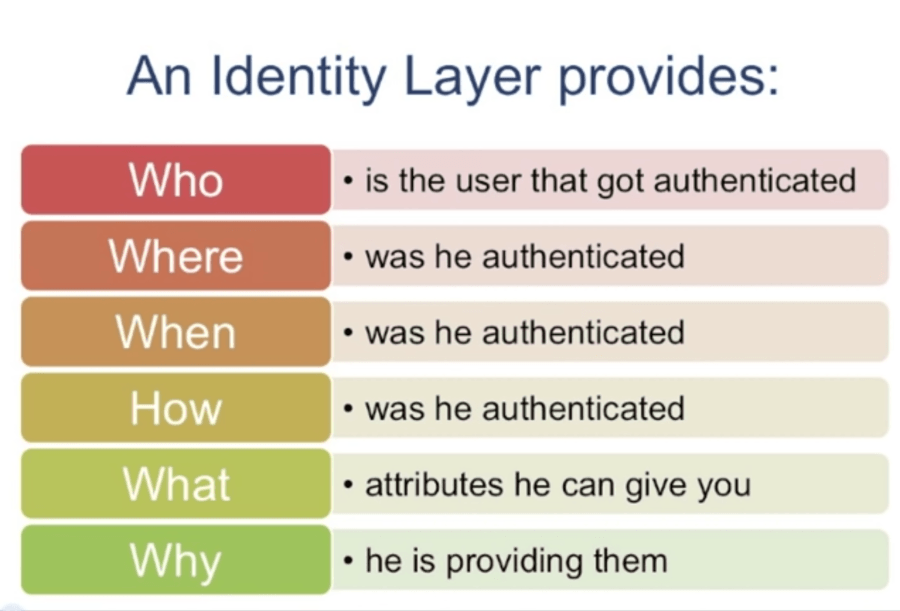

Livelli di identità

Principi della 2FA

Qualcosa che SAI

(es. nome utente, password, PIN)

Qualcosa che POSSIEDI

(es. smartphone, dispositivo OTP)

Qualcosa che SEI

(es. dato biometrico – impronta digitale, retina, riconoscimento vocale)

La combinazione di questi livelli garantisce una difesa multifattoriale contro accessi non autorizzati e violazioni dei dati.